Изменения и дополнения, которые появились в Windows Server Technical Preview и касаются работы с сетью, касаются следующих компонентов сервера:

1. DHCP

2. DNS

3. GRE Tunneling

4. IPAM

5. Network Controller

Официальные источники сообщают, что в Windows Server Technical Preview не работают новые возможности IPAM, а также нельзя полностью настроить и протестировать Network Controller. Зато об изменениях в работе DHCP, DNS и VPN туннелей можно не просто почитать, но еще и самостоятельно с этими службами поэкспериментировать (эксперименты лучше ставить в тестовой среде). Давайте посмотрим на все изменения по порядку.

DHCP

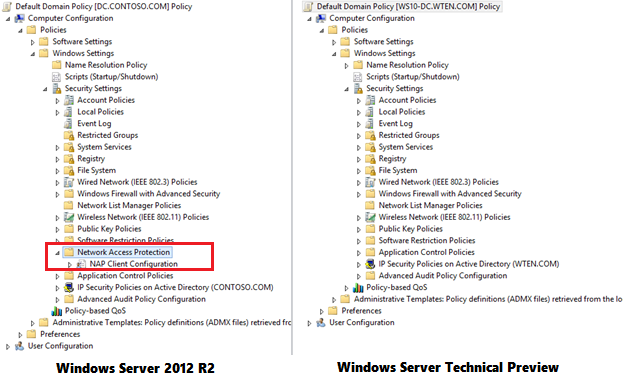

В новой версии сервера DHCP больше не поддерживает Network Access Protection (NAP). Поддержка NAP была реализована в Windows XP Service Pack 3, Windows Vista и Windows Server 2008, но уже в Windows Server 2012 R2 эта функция была отнесена к устаревшим, и вот в Windows Server Technical Preview удалена уже насовсем. Изменения мы можем увидеть в Group Policy Management:

Теперь, DHCP сервер не будет применять политики NAP, а защита доступа к сети для DHCP зон будет выключена. Как же будет происходить взаимодействие с другими версиями, которые NAP поддерживают? DHCP-клиент, поддерживающий NAP, будет отправлять сведения о состоянии работоспособности (Statement of Health, SoH). Если DHCP сервер будет запущен на сервере под управлением Windows Server Technical Preview, то эти запросы будут обрабатываться так, как будто сведений о состоянии работоспособности нет и в этом случае будет предоставляться нормальная аренда DHCP. Кроме того, Windows Server Technical Preview может быть установлен на сервер, выполняющий роль RADIUS прокси и перенаправляющий запросы об аутентификации на сервер политики сети (Network Policy Server, NPS). Если сервер политики сети будет поддерживать NAP, то в этом случае NAP-клиенты будут считаться NAP несовместимыми.

DNS

Изменения в работе DNS касаются как клиентской, так и серверной части. Изменения, касающиеся клиентской службы DNS, которые были заявлены в Windows 10 Technical Preview, также актуальны и для компьютеров с установленной Windows Server Technical Preview.

Что же изменилось в серверной части DNS? Тут нововведения делятся на две группы. Первая часть коснулась журнала событий и диагностики. Более того, с этими изменениями можно познакомиться и в Windows Server 2012 R2, если перед этим установить соответствующий hotfix. Но в Windows Server Technical Preview все возможности доступны без каких-либо дополнительных установок.

Для DNS сервера расширена функциональность записи событий в журнал событий и диагностики, а именно включены события аудита и аналитики. Для того, чтобы эту функциональность включить, необходимо открыть Event Viewer, в ней перейти в ApplicationandServicesLogs\Microsoft\Windows\DNS-Server. Щёлкнув правой кнопкой мышки по DNS-Server, выберите View, а затем Show Analytic and Debug Logs. В результате будут отображен лог Analytical; щелкнув по нему, выбираем свойства. В появившемся окне необходимо выбрать пункт Donotoverwriteevents(Clearlogsmanually) в пункте Whenmaximumeventlogsizeisreached, выбрать чекбокс Enable logging и нажать ОК.

В чем интересные особенности этого решения. Во-первых, расширение возможностей ведения журнала событий и диагностики мало сказываются на производительности, уменьшая нагрузку на сервер. Во-вторых, логи DNS совместимы с клиентскими приложениями ETW (logman, tracelog, message analyzer). Используя эти приложения, вы можете получать, например, трейсы всех аналитических и аудит-событий, и анализировать уже собранные логи с помощью журнала событий и диагностики.

Ко второму глобальному нововведению в DNS сервере можно отнести новую функцию, получившую название «DNS политики» (DNS Policies). C помощью DNS политик у системного администратора появляется возможность сконфигурировать DNS сервера так, чтобы можно было контролировать ответы на DNS запросы. Ответы могут быть основаны на общем IP адресе DNS клиента, времени суток, и нескольких других параметрах. Кроме того, политики DNS позволяют определять местоположение DNS, управлять траффиком, балансировать нагрузки, а также обещают реализовывать некоторые другие сценарии. Однако более конкретной информации пока нет; надеемся, что она появится ближе к финальной версии.

GRE Tunneling

В Windows Server Technical Preview представлено дополнение, которое позволяет использовать возможности протокола GRE (Generic Routing Encapsulation) для Windows Server Gateway. Теперь GRE можно использовать в интерфейсе S2S (site-to-site). Данный интерфейс используется для установки соединения между вашей локальной и виртуальной сетью. В предыдущих версиях, при создании соединения S2S можно было установить безопасное соединение. Не всегда это решение было самым удобным – необходимость создания отдельных туннелей для подсетей, невозможность создания маршрутизируемых интерфейсов, и т.д.

Использование протокола GRE позволяет эти проблемы решить. С одной стороны, GRE менее безопасен, но его можно использовать совместно с защищенным протоколом. С другой стороны, при использовании GRE туннеля, вы не ограничены типом трафика, который может быть по туннелю передан. Также GRE позволяет маршрутизировать несколько сетей, не требуя при этом создавать несколько туннелей.

Для GRE протокола были дополнены командлеты Windows PowerShell, работающие с протоколом S2S (Add-VpnS2SInterface, Set-VpnS2SInterface и Get-VpnS2SInterface. Далее приведу примеры использования этих командлетов.

Шлюз на стороне облака

Создание нового туннеля

Add-VpnS2SInterface –Name GreCloudToEnt1 –Destination <Destination IP> -IPv4Subnet “10.1.1.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <public interface IP> -RoutingDomain Rd1

Изменение существующего туннеля

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –EnableQos Disabled –GRETunnel –RoutingDomain Rd1

Удаление GRE туннеля

Get-VpnS2SInterface –Name GreCloudToEnt1 | Set-VpnS2SInterface –AdminStatus $false – GRETunnel –RoutingDomain Rd1

Шлюз на стороне предприятия

Создание нового туннеля

Add-VpnS2SInterface –Name GreEnt1ToCloud –Destination <Destination IP> -IPv4Subnet “10.1.2.0/24:1000” –GRETunnel –GREKey “12345” –SourceIP: <Enterprise_IP>

Изменение существующего туннеля

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –EnableQos Disabled – GRETunnel

Удаление GRE туннеля

Get-VpnS2SInterface –Name GreEnt1ToCloud | Set-VpnS2SInterface –AdminStatus $false -GRETunnel

Вот тут конкретика более или менее заканчивается. К сожалению, возможности IPAM и новой роли Network Controller пока не протестируешь.

IPAM

В новой версии Windows Server также предполагаются улучшения в IPAM. Улучшаются возможности IPAM для таких сценариев, как обработка внутренних адресов и поиск свободных IP-адресов подсетей и диапазонов в блоках IP адресов. Также добавлено несколько новых возможностей для операций по комплексному управлению жизненным циклом, такие как визуализация всех записей DNS ресурсов, которые относятся к IP адресу, автоматизированная инвентаризация IP-адресов на основе записей ресурсов DNS, и управление жизненным циклом IP-адресов для операция как DNS, так и DHCP.

Также обещают и новые функции. Например, IPAM будет поддерживать управление записями ресурсов DNS и DNS зонами как для включенных в домен серверов Active Directory, так и для DNS серверов, хранящихся в файлах. Также, если вы установите IPAM на ваш сервер под управлением Windows Server 2012 R2, ваши данные будут сохранены и мигрированы при обновлении на новую версию Windows Server.

Network Controller

Уже в Windows Server 2012 были представлены ряд новых возможностей для построения различных виртуальных сетей, с помощью которых клиенты могли подключаться к их собственным изолированным виртуальным сетям с помощью мультитенантного VPN. В Windows Server Technical Preview вся эту функциональность объединена в новую роль, которая получила название Network Controller.

Network Controller предоставляет возможность автоматизировать настройки физических и виртуальных сетей. C помощью Network Controller вы можете управлять вашим дата-центром используя различные приложения для управления, например, System Center 2012 R2 Virtual Machine Manager или System Center 2012 R2 Operations Manager. Это возможно потому, что Network Controller позволяет вам конфигурировать, настраивать, отслеживать работу и решать возникающие проблемы всей сетевой инфраструктуры, которая с помощью Network Controller управляется.

На схеме ниже представлена работа Network Controller. Администратор использует инструмент для управления, который напрямую связан с Network Controller. Network Controller, в свою очередь предоставляет информацию о сетевой инфраструктуре, включая как виртуальные, так и физические объекты сети.